www.revista-fabricacion.com

12

'10

Written on Modified on

Solución inalámbrica fiable y basada en los estándares 802.11

Si bien la instalación de redes industriales inalámbricas está creciendo rápidamente en todo el mundo, algunos ingenieros de automatización todavía se muestran escépticos por lo que respecta a la seguridad. Éste es un aspecto importante y a nadie le parecerá ilegítimo hacerse esta pregunta. Este artículo aportará respuestas y puede ayudar a convencerles de que la seguridad no debería ser una razón para posponer la tendencia hacia la adopción de redes inalámbricas.

Una opción pasa por utilizar una solución FHSS (Frequency Hopping Spread Spectrum o Espectro Distribuido de Salto de Frecuencia). Las radios utilizan un protocolo inalámbrico propio y ninguna radio puede inmiscuirse desde fuera de la red. Pero los usuarios quieren en su mayoría acudir a soluciones estándar, basadas en la serie IEEE 802.11 (denominadas habitualmente soluciones »Wi-Fi»).

¡Seguridad!

La manera más habitual de aportar seguridad a las radios basadas en los estándares IEEE es la conformidad al estándar IEEE 802.11i para comunicaciones inalámbricas seguras. Además, las soluciones RadioLinx de ProSoft Technology ofrecen otros mecanismos para mejorar su seguridad.

IEEE 802.11i

En 2004, el IEEE publicó el estándar IEEE 802.11i para resolver las preocupaciones relacionadas con la seguridad en comunicaciones 802.11. Este estándar se denomina a menudo WPA2, un término acuñado por la Wi-Fi Alliance.

La principal mejora introducida en la seguridad de 802.11 mediante la adopción del estándar 802.11i es el uso del cifrador de bloque AES como motor de criptografiado. El uso de AES solucionó muchos puntos débiles de las anteriores técnicas de criptografiado 802.11, como por ejemplo en el algoritmo de programación de claves.

Se añadieron otras mejoras importantes a 802.11i para resolver aspectos de seguridad como problemas de autenticación, ataques repetidos y falsificación de datos.

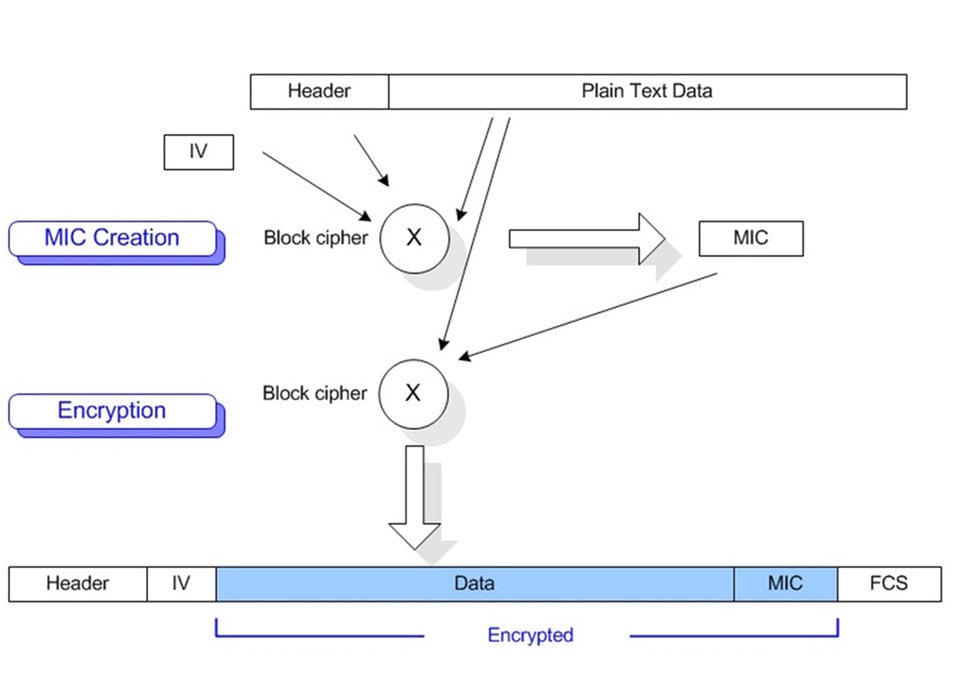

Criptografiado AES

El algoritmo de criptografiado AES con una clave de 128 bit fue aprobada por el gobierno de EE.UU. en 2003 para su uso en información clasificada y criptografiada. Además, AES también fue aprobada por la NSA para la Información de Máximo Secreto. Las radios RadioLinx ofrecen soporte al uso de criptografiado AES de 128 bit para todas las comunicaciones, que es el nivel más alto de criptografiado que permite exportar el gobierno de EE.UU.

AES es un cifrador de bloques de implementación eficiente en hardware de manera que no degrade la velocidad de las comunicaciones. RadioLinx es capaz de mantener el máximo flujo de datos mientras realiza el criptografiado y descriptografiado de 802.11i en todos los paquetes transferidos.

Una importante mejora de AES respecto a implementaciones anteriores de seguridad en 802.11 es que no es posible extrapolar la clave de criptografiado utilizada por las radios mediante la observación de las comunicaciones criptografiadas.

Autenticación

Una segunda mejora importante en la implementación de seguridad para 802.11i consiste en prevenir problemas provocados por la comunicación con dispositivos cuya entrada en la red no debería haberse habilitado. La seguridad anterior en 802.11 era susceptible de permitir la comunicación de dispositivos cliente 802.11 con puntos de acceso que emulaban puntos de acceso a la red. Cuando un cliente iniciara la comunicación con uno de estos falsos puntos de acceso, el falso punto de acceso extraería la información del dispositivo cliente, lo que supone un importante fallo de seguridad.

El estándar 802.11i ha mejorado mucho la autenticación ya que exige tanto al punto de acceso como a los clientes que comprueben su autenticación para que se les permita entrar en la red antes de que se inicien las comunicaciones. El término de 802.11i para describir este proceso es el establecimiento de enlace (handshake) de cuatro vías. En este proceso, el punto de acceso y el cliente intercambian paquetes criptografiados con una clave compartida. Ambas unidades deben contener claves idénticas compartidas con el fin de que la autenticación se complete con éxito.

Una vez completada la autenticación, las dos unidades intercambian una clave temporal que se utilizará para el criptografiado de comunicaciones. La clave temporal se renueva periódicamente en las dos unidades como medida de seguridad añadida.

Comprobación de integridad del mensaje

Los mecanismos de 802.11i descritos anteriormente evitan el descriptografiado no autorizado de mensajes y evita el robo de la clave, de manera que los mensajes se puedan criptografiar y descriptografiar. Una tercera mejora en 802.11i es evitar la generación de datos ficticios por parte de un usuario no autorizado que podrían tener un impacto negativo en el sistema.

El estándar 802.11i añadía una comprobación mejorada de la integridad del mensaje para evitar especialmente los ataques repetidos y falsificación de datos. Los ataques repetidos consisten en reproducir un mensaje a través del aire que anteriormente fue transmitido en un intento de lograr que el receptor pase los datos a la red Ethernet. Los ataques de falsificación de datos consisten en pequeños cambios en el flujo de datos criptografiados para generar paquetes dañinos en Ethernet. La seguridad anterior en 802.11 era susceptible a estos dos problemas.

El mecanismo de 802.11i utiliza un vector de inicialización de 48 bit así como la MAC ID del transmisor y el receptor en un mecanismo de cálculo de clave (hashing) para generar una secuencia de comprobación de la integridad que se utiliza para validar cada mensaje. Evita los ataques repetidos mediante el bloqueo de paquetes idénticos que se han recibido anteriormente. Cuando un paquete se ha recibido, descriptografiado y pasado a Ethernet de forma correcta, se descartan los siguientes paquetes idénticos. También resulta indicado para evitar ataques de falsificación de datos. Además, si se reciben múltiples paquetes procedentes de una fuente que parece estar falsificando datos, un cliente se desligará y se volverá a asociar con el fin de generar un nuevo conjunto seguro de claves.

Mecanismos secundarios de seguridad

Junto con el uso de seguridad en 802.11i, las soluciones RadioLinx ofrecen soporte a otros mecanismos para potenciar la seguridad.

Filtrado de MAC. RadioLinx permite que el usuario introduzca las MAC ID de las radios a las que se permite asociarse. Cuando se implementa este filtro solo se permitirá el tráfico de dispositivos con estas MAC ID. Cualquier dispositivo con otra MAC ID será ignorado.

SSID escondida. RadioLinx permite que el usuario elimine la SSID de su baliza 802.11. Esto dificulta que los usuarios no autorizados detecten el nombre de la red e intenten la asociación.

Bloqueo de sondeo general. RadioLinx ofrece una configuración que indica a la radio que no debería responder a solicitudes de sondeo en 802.11 que se dirijan a una SSID determinada. El mecanismo habitual para asociarse a un cliente con un punto de acceso consiste en que envíe una solicitud de sondeo para determinar si existen puntos de acceso en la zona. Una solicitud de sondeo general obtiene respuestas de los puntos de acceso de cualquier SSID. Al evitarlo, el cliente que desea asociarse con la radio debe conocer la SSID con antelación para enviar una solicitud de sondeo específica para esa SSID.

¡Convencido por la seguridad!

¿Y qué hay de la fiabilidad? ¿Cómo me aseguro de que la red sea lo suficientemente fiable y segura para transmitir mis datos de control? Lo cierto es que esto podría ser objeto de otro artículo que destacara especialmente las soluciones 802.11n (ver las nuevas soluciones RadioLinx Industrial 802.11n de ProSoft Technology). Este nuevo estándar IEEE permite la coexistencia de múltiples redes en el mismo emplazamiento (22 canales no solapados); y gracias a la forma de manejar múltiples trayectorias (múltiples reflexiones) ofrece una robusta conectividad y permite lograr una elevada velocidad para transmisiones de datos (hasta 300 Mbps a través del aire). Sin profundizar demasiado en la teoría, digamos que la tecnología 802.11n industrial se adapta bien a numerosas aplicaciones de automatización. Mientras tanto, tenga presente que sistemas de alta velocidad como máquinas de embotellado o grúas de elevación han aumentado su fiabilidad y productividad gracias a... las soluciones inalámbricas industriales RadioLinx.

¡Seguridad!

La manera más habitual de aportar seguridad a las radios basadas en los estándares IEEE es la conformidad al estándar IEEE 802.11i para comunicaciones inalámbricas seguras. Además, las soluciones RadioLinx de ProSoft Technology ofrecen otros mecanismos para mejorar su seguridad.

IEEE 802.11i

En 2004, el IEEE publicó el estándar IEEE 802.11i para resolver las preocupaciones relacionadas con la seguridad en comunicaciones 802.11. Este estándar se denomina a menudo WPA2, un término acuñado por la Wi-Fi Alliance.

La principal mejora introducida en la seguridad de 802.11 mediante la adopción del estándar 802.11i es el uso del cifrador de bloque AES como motor de criptografiado. El uso de AES solucionó muchos puntos débiles de las anteriores técnicas de criptografiado 802.11, como por ejemplo en el algoritmo de programación de claves.

Se añadieron otras mejoras importantes a 802.11i para resolver aspectos de seguridad como problemas de autenticación, ataques repetidos y falsificación de datos.

Criptografiado AES

El algoritmo de criptografiado AES con una clave de 128 bit fue aprobada por el gobierno de EE.UU. en 2003 para su uso en información clasificada y criptografiada. Además, AES también fue aprobada por la NSA para la Información de Máximo Secreto. Las radios RadioLinx ofrecen soporte al uso de criptografiado AES de 128 bit para todas las comunicaciones, que es el nivel más alto de criptografiado que permite exportar el gobierno de EE.UU.

AES es un cifrador de bloques de implementación eficiente en hardware de manera que no degrade la velocidad de las comunicaciones. RadioLinx es capaz de mantener el máximo flujo de datos mientras realiza el criptografiado y descriptografiado de 802.11i en todos los paquetes transferidos.

Una importante mejora de AES respecto a implementaciones anteriores de seguridad en 802.11 es que no es posible extrapolar la clave de criptografiado utilizada por las radios mediante la observación de las comunicaciones criptografiadas.

Autenticación

Una segunda mejora importante en la implementación de seguridad para 802.11i consiste en prevenir problemas provocados por la comunicación con dispositivos cuya entrada en la red no debería haberse habilitado. La seguridad anterior en 802.11 era susceptible de permitir la comunicación de dispositivos cliente 802.11 con puntos de acceso que emulaban puntos de acceso a la red. Cuando un cliente iniciara la comunicación con uno de estos falsos puntos de acceso, el falso punto de acceso extraería la información del dispositivo cliente, lo que supone un importante fallo de seguridad.

El estándar 802.11i ha mejorado mucho la autenticación ya que exige tanto al punto de acceso como a los clientes que comprueben su autenticación para que se les permita entrar en la red antes de que se inicien las comunicaciones. El término de 802.11i para describir este proceso es el establecimiento de enlace (handshake) de cuatro vías. En este proceso, el punto de acceso y el cliente intercambian paquetes criptografiados con una clave compartida. Ambas unidades deben contener claves idénticas compartidas con el fin de que la autenticación se complete con éxito.

Una vez completada la autenticación, las dos unidades intercambian una clave temporal que se utilizará para el criptografiado de comunicaciones. La clave temporal se renueva periódicamente en las dos unidades como medida de seguridad añadida.

Comprobación de integridad del mensaje

Los mecanismos de 802.11i descritos anteriormente evitan el descriptografiado no autorizado de mensajes y evita el robo de la clave, de manera que los mensajes se puedan criptografiar y descriptografiar. Una tercera mejora en 802.11i es evitar la generación de datos ficticios por parte de un usuario no autorizado que podrían tener un impacto negativo en el sistema.

El estándar 802.11i añadía una comprobación mejorada de la integridad del mensaje para evitar especialmente los ataques repetidos y falsificación de datos. Los ataques repetidos consisten en reproducir un mensaje a través del aire que anteriormente fue transmitido en un intento de lograr que el receptor pase los datos a la red Ethernet. Los ataques de falsificación de datos consisten en pequeños cambios en el flujo de datos criptografiados para generar paquetes dañinos en Ethernet. La seguridad anterior en 802.11 era susceptible a estos dos problemas.

El mecanismo de 802.11i utiliza un vector de inicialización de 48 bit así como la MAC ID del transmisor y el receptor en un mecanismo de cálculo de clave (hashing) para generar una secuencia de comprobación de la integridad que se utiliza para validar cada mensaje. Evita los ataques repetidos mediante el bloqueo de paquetes idénticos que se han recibido anteriormente. Cuando un paquete se ha recibido, descriptografiado y pasado a Ethernet de forma correcta, se descartan los siguientes paquetes idénticos. También resulta indicado para evitar ataques de falsificación de datos. Además, si se reciben múltiples paquetes procedentes de una fuente que parece estar falsificando datos, un cliente se desligará y se volverá a asociar con el fin de generar un nuevo conjunto seguro de claves.

Mecanismos secundarios de seguridad

Junto con el uso de seguridad en 802.11i, las soluciones RadioLinx ofrecen soporte a otros mecanismos para potenciar la seguridad.

Filtrado de MAC. RadioLinx permite que el usuario introduzca las MAC ID de las radios a las que se permite asociarse. Cuando se implementa este filtro solo se permitirá el tráfico de dispositivos con estas MAC ID. Cualquier dispositivo con otra MAC ID será ignorado.

SSID escondida. RadioLinx permite que el usuario elimine la SSID de su baliza 802.11. Esto dificulta que los usuarios no autorizados detecten el nombre de la red e intenten la asociación.

Bloqueo de sondeo general. RadioLinx ofrece una configuración que indica a la radio que no debería responder a solicitudes de sondeo en 802.11 que se dirijan a una SSID determinada. El mecanismo habitual para asociarse a un cliente con un punto de acceso consiste en que envíe una solicitud de sondeo para determinar si existen puntos de acceso en la zona. Una solicitud de sondeo general obtiene respuestas de los puntos de acceso de cualquier SSID. Al evitarlo, el cliente que desea asociarse con la radio debe conocer la SSID con antelación para enviar una solicitud de sondeo específica para esa SSID.

¡Convencido por la seguridad!

¿Y qué hay de la fiabilidad? ¿Cómo me aseguro de que la red sea lo suficientemente fiable y segura para transmitir mis datos de control? Lo cierto es que esto podría ser objeto de otro artículo que destacara especialmente las soluciones 802.11n (ver las nuevas soluciones RadioLinx Industrial 802.11n de ProSoft Technology). Este nuevo estándar IEEE permite la coexistencia de múltiples redes en el mismo emplazamiento (22 canales no solapados); y gracias a la forma de manejar múltiples trayectorias (múltiples reflexiones) ofrece una robusta conectividad y permite lograr una elevada velocidad para transmisiones de datos (hasta 300 Mbps a través del aire). Sin profundizar demasiado en la teoría, digamos que la tecnología 802.11n industrial se adapta bien a numerosas aplicaciones de automatización. Mientras tanto, tenga presente que sistemas de alta velocidad como máquinas de embotellado o grúas de elevación han aumentado su fiabilidad y productividad gracias a... las soluciones inalámbricas industriales RadioLinx.